Raport Cisco Talos za I kwartał 2025: gwałtowny wzrost phishingu i ewolucja taktyk ransomware

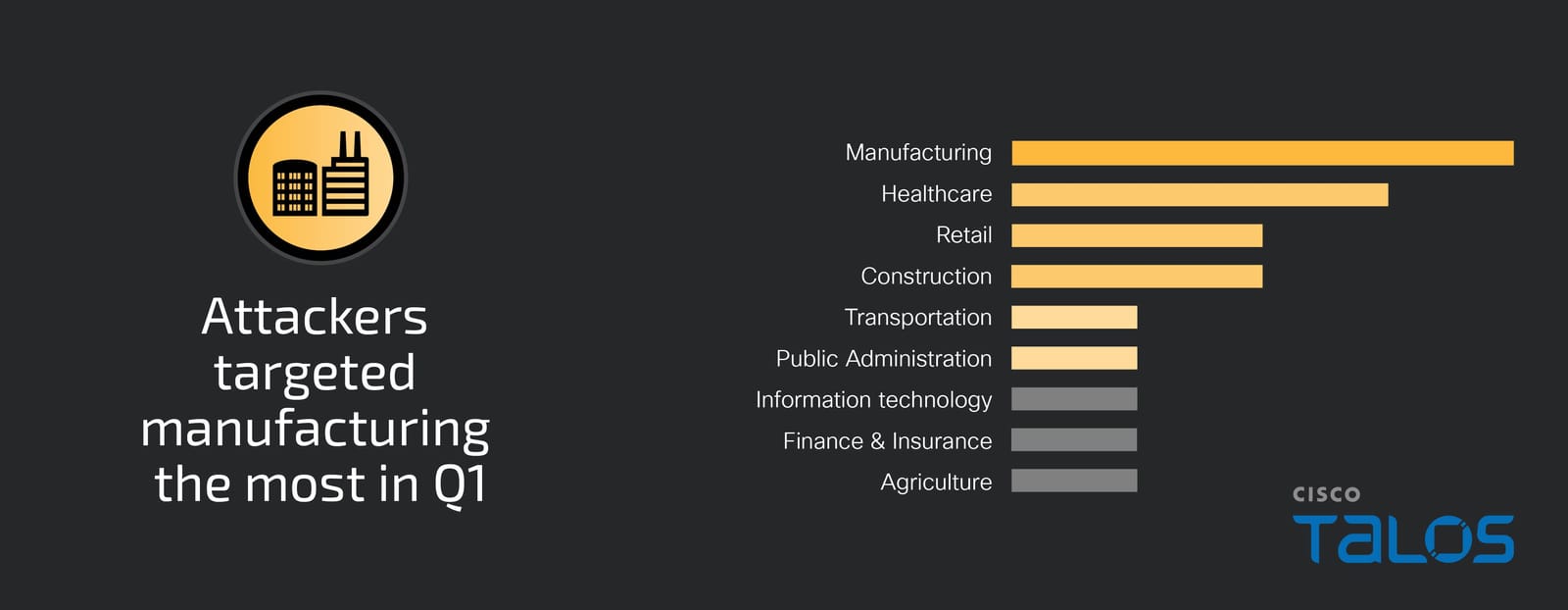

Zespół Cisco Talos Incident Response opublikował analizę zagrożeń cybernetycznych za pierwszy kwartał 2025 roku, wskazując na znaczący wzrost phishingu jako metody początkowego dostępu oraz utrzymującą się popularność ataków ransomware. Przemysł okazał się najczęściej atakowanym sektorem, stanowiąc cel 25% wszystkich zarejestrowanych incydentów. W I kwartale 2025 roku phishing zdominował metody uzyskiwania początkowego dostępu do systemów, odpowiadając... Jeśli artykuł Raport Cisco Talos za I kwartał 2025: gwałtowny wzrost phishingu i ewolucja taktyk ransomware nie wygląda prawidłowo w Twoim czytniku RSS, to zobacz go na iMagazine.

Zespół Cisco Talos Incident Response opublikował analizę zagrożeń cybernetycznych za pierwszy kwartał 2025 roku, wskazując na znaczący wzrost phishingu jako metody początkowego dostępu oraz utrzymującą się popularność ataków ransomware. Przemysł okazał się najczęściej atakowanym sektorem, stanowiąc cel 25% wszystkich zarejestrowanych incydentów.

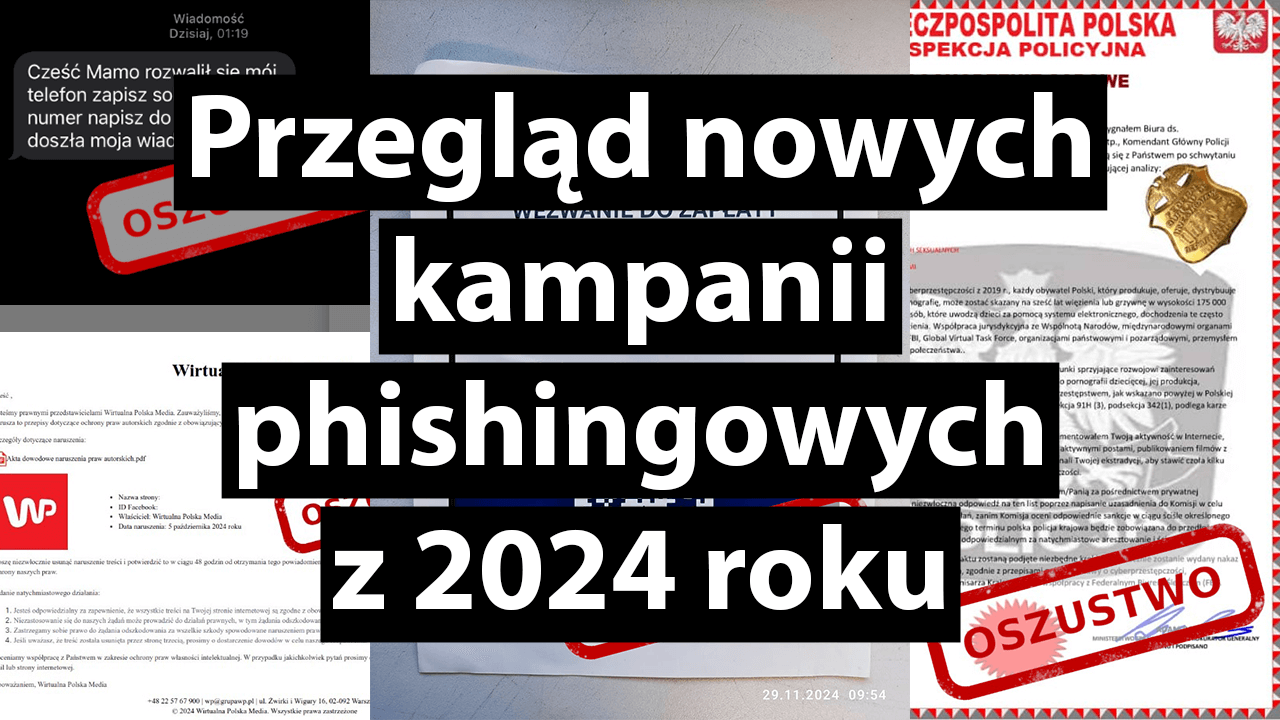

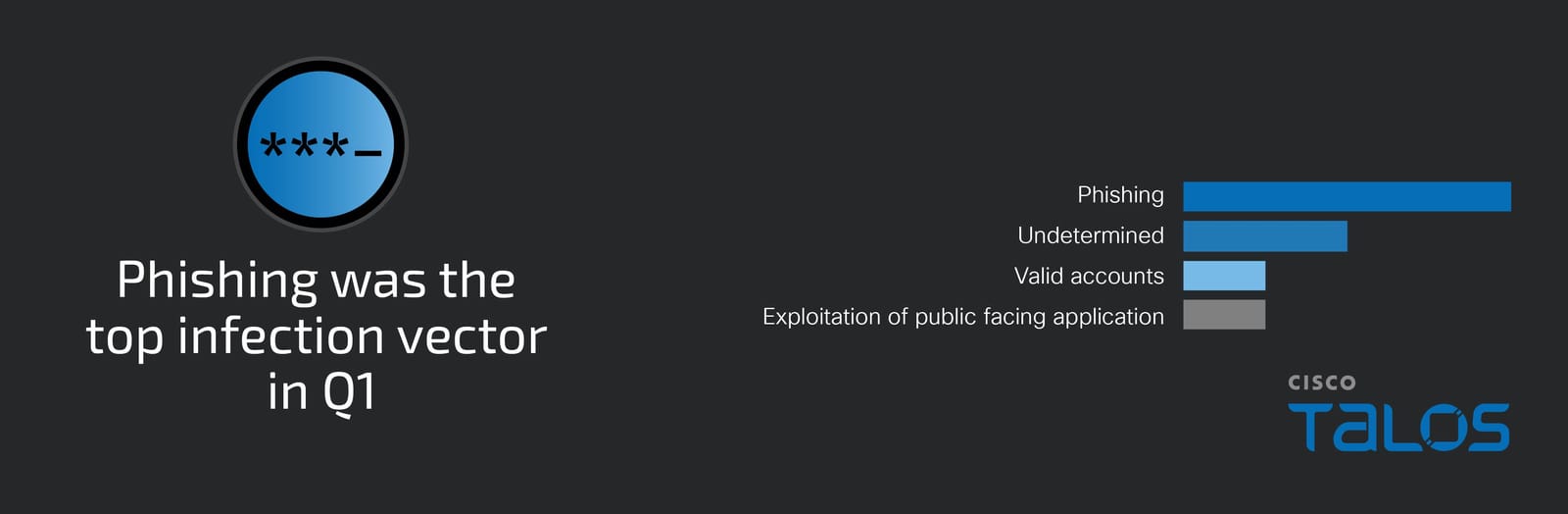

W I kwartale 2025 roku phishing zdominował metody uzyskiwania początkowego dostępu do systemów, odpowiadając za 50% przeanalizowanych przypadków. Stanowi to drastyczny wzrost w porównaniu z poprzednim kwartałem, kiedy odsetek ten nie przekraczał 10%. Najpowszechniejszą formą phishingu okazał się vishing (voice phishing), czyli oszustwa telefoniczne, które stanowiły ponad 60% wszystkich ataków phishingowych. Głównym celem tych działań było przejęcie kontroli nad kontami użytkowników oraz utrzymanie długotrwałej obecności w sieci ofiary, a nie, jak często bywało w przeszłości, wyłudzenie poufnych danych czy bezpośrednie transfery pieniężne. W jednej z zaobserwowanych kampanii vishingowych atakujący nakłaniali użytkowników telefonicznie do ustanowienia sesji zdalnego dostępu, którą następnie wykorzystywali do instalacji złośliwego oprogramowania, zapewnienia sobie trwałej obecności w systemie i wyłączania zabezpieczeń punktów końcowych. W innych sytuacjach cyberprzestępcy kradli legalne tokeny dostępu użytkowników lub klonowali aktywne tokeny, nadając nowe poświadczenia dla połączeń wychodzących, by następnie próbować eskalować uprawnienia.

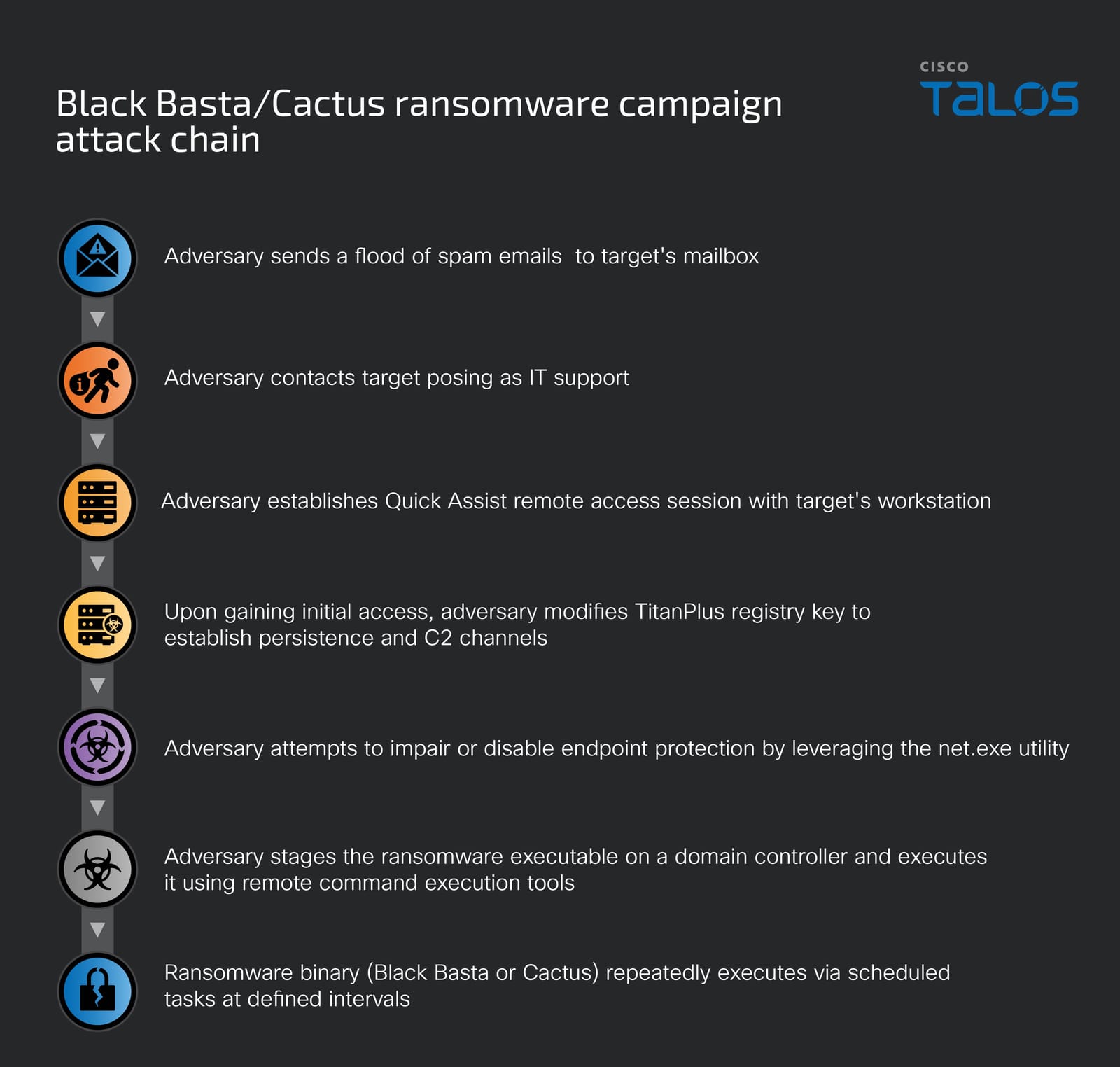

Incydenty związane z ransomware i działaniami przygotowawczymi do takich ataków (pre-ransomware) stanowiły ponad połowę wszystkich interwencji zespołu Cisco Talos, co oznacza wzrost z niecałych 30% w poprzednim kwartale. W ponad 60% ataków ransomware kluczową rolę odegrały złożone kampanie vishingowe, skierowane przeciwko firmom z sektora przemysłowego i budowlanego. Ataki te często rozpoczynały się od masowej wysyłki spamu, po czym przestępcy kontaktowali się z ofiarami za pośrednictwem Microsoft Teams, nakłaniając do uruchomienia Microsoft Quick Assist, co umożliwiało instalację narzędzi do zbierania danych i ustanowienie mechanizmów trwałej obecności. Początkowo w tych kampaniach wykorzystywano ransomware BlackBasta, jednak po upublicznieniu informacji na ten temat, atakujący przeszli na oprogramowanie Cactus, którego nowsza wersja oferowała większe możliwości kontroli.

W analizowanym okresie Cisco Talos po raz pierwszy odnotował wzmożoną aktywność grupy Crytox, wykorzystującej narzędzie HRSword do wyłączania systemów ochrony EDR (endpoint detection and response). Crytox szyfruje dyski lokalne i sieciowe, pozostawiając ofiarom żądanie okupu z pięciodniowym ultimatum i komunikując się z nimi za pośrednictwem komunikatora uTox. Zarejestrowano incydent, w którym atakujący uzyskali początkowy dostęp poprzez publicznie dostępną aplikację niechronioną uwierzytelnianiem wieloskładnikowym (MFA), a następnie przeprowadzili atak ransomware, szyfrując dwa hypervisory obsługujące wiele serwerów wirtualnych.

Kluczowe znaczenie w ograniczaniu skutków ataków ma wykrywanie i reagowanie na etapie pre-ransomware. Aż 75% incydentów związanych z ransomware w I kwartale 2025 roku dotyczyło tej właśnie fazy, kiedy atakujący uzyskali już dostęp do środowiska ofiary, ale nie zdążyli jeszcze uruchomić oprogramowania szyfrującego. Zespół Cisco Talos wskazał kilka czynników decydujących o skutecznym powstrzymaniu ataków: wdrożenie prawidłowo skonfigurowanego MFA (problemy z MFA wystąpiły w połowie wszystkich incydentów), szybka reakcja zespołów ds. reagowania na incydenty, odpowiednia ochrona punktów końcowych (w blisko 20% przypadków atakujący wyłączyli rozwiązania EDR) oraz edukacja użytkowników w zakresie phishingu i ataków socjotechnicznych.

Cyberprzestępcy stale modyfikują swoje techniki i taktyki w odpowiedzi na ujawniane informacje o ich działaniach. Można spodziewać się, że będą kontynuować ten trend, wdrażając nowe narzędzia i rodziny ransomware. Skuteczne reagowanie i szybka identyfikacja aktywności na etapie pre-ransomware pozostają kluczowe dla minimalizowania skutków cyberataków.

Jeśli artykuł Raport Cisco Talos za I kwartał 2025: gwałtowny wzrost phishingu i ewolucja taktyk ransomware nie wygląda prawidłowo w Twoim czytniku RSS, to zobacz go na iMagazine.

![Weekendowa Lektura: odcinek 619 [2025-04-13]. Bierzcie i czytajcie](https://zaufanatrzeciastrona.pl/wp-content/uploads/2024/02/library.jpg)

![HESS zarejestrował kosmiczny elektron o niespotykanej energii [Phys. Rev. Lett.]](https://www.kwantowo.pl/wp-content/uploads/2024/11/mikro-teleskop-hess.jpg)

![POV: Zmęczony stary rozpakowuje nocą DOOM: The Dark Ages [ASMR]](https://ar.hn/wp-content/uploads/2025/05/doom-a.jpg)

![Volkswagen Tayron – pierwsza jazda prawdziwie rodzinnym SUV-em [galeria]](https://imagazine.pl/wp-content/uploads/2025/05/VW-Tayron-05.jpg)