Czy doczekamy się w końcu regulacji bezpieczeństwa dla urządzeń IoT?

Eksperci ds. cyberbezpieczeństwa już od kilku lat ostrzegają, że wiele urządzeń Internetu Rzeczy (IoT), inteligentnego domu i innych urządzeń modułowych … Czytaj dalej The post Czy doczekamy się w końcu regulacji bezpieczeństwa dla urządzeń IoT? appeared first on Kapitan Hack.

Eksperci ds. cyberbezpieczeństwa już od kilku lat ostrzegają, że wiele urządzeń Internetu Rzeczy (IoT), inteligentnego domu i innych urządzeń modułowych można łatwo zhakować, przejąć nad nimi kontrolę lub przekształcić w urządzenia szpiegujące. Takie gadżety, od opasek fitness po telewizory z dostępem do Internetu, powinny podlegać bardziej rygorystycznym przepisom.

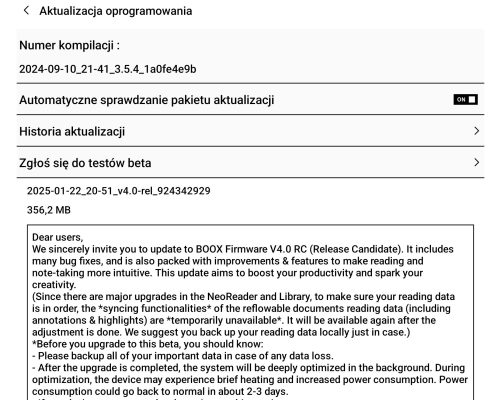

Przepisy te niedługo nadejdą. Stany Zjednoczone, Wielka Brytania, Singapur i kilka innych krajów jest zajętych wdrażaniem ram bezpieczeństwa dla urządzeń IoT. Niektóre z nich będą dobrowolne, inne przymusowe. Największą babką w piaskownicy jest tutaj jednak bardzo rygorystyczna i obowiązkowa ustawa Unii Europejskiej o odporności cybernetycznej (CRA), technicznie już obowiązująca. Ustawa wejdzie w życie do końca 2027 roku. Może ona całkowicie zmienić sposób wytwarzania, sprzedaży i konserwacji urządzeń IoT. Zgodność z CRA będzie trudnym zadaniem dla wielu producentów. Ze względu na długi czas rozwoju i projektowania większości nowych urządzeń, lepiej byłoby, gdyby zaczęli wdrażać wymagania CRA już teraz. Nie będzie w tej klauzuli okresu przejściowego, np. dla urządzeń, których proces rozwoju rozpoczął się przed wejściem w życie CRA. Jeśli urządzenie trafi na rynek 11 grudnia 2027 r. lub później, musi być zgodne z nowymi wymaganiami.

Dlaczego potrzebujemy takich norm?

Nie jest tajemnicą, że wiele urządzeń IoT, inteligentnych domów itp. ma słabe zabezpieczenia. Lokalizatory dla dzieci mogą zostać zhakowane, inteligentne żarówki udostępniają hasła Wi-Fi, domowe routery są wciągane w złośliwe botnety, a publiczne kamery bezpieczeństwa są zdalnie przejmowane przez dowcipnisiów.

Producenci takich podłączonych do Internetu urządzeń często nie stosują się do najlepszych praktyk cyberbezpieczeństwa, od dawna przestrzeganych przez producentów komputerów osobistych, smartfonów i systemów operacyjnych. Do teraz w sumie nie musieli tego robić. Konsumenci woleli niskie koszty i łatwość użytkowania od niedogodności związanych z silniejszym zabezpieczeniem. Pomyślmy tylko, ile osób nigdy nie zmieniło domyślnych haseł administracyjnych w domowych routerach lub kamerach z Wi-Fi.

Rządy zaczęły się więc angażować w temat. Singapur w 2021 r. uruchomił dobrowolny program certyfikacji IoT. Wielka Brytania poszła w jego ślady w 2024 r., wprowadzając obowiązkowy system bezpieczeństwa produktów i infrastruktury telekomunikacyjnej (PSTI), a UE wydała najnowszą aktualizację swojej dyrektywy w sprawie urządzeń radiowych (RED), która również jest obligatoryjna, a nie dobrowolna. PSTI wymaga od producentów wszystkich produktów konsumenckich podłączonych do Internetu podania czasu, w jakim będą udostępniane aktualizacje zabezpieczeń, a także danych kontaktowych w celu zgłaszania luk i usterek. Nowy RED spowodował, że iPhone’y przeszły na porty USB-C, ale niektóre inne aspekty nie zostały sfinalizowane.

By nie zostać w tyle, Stany Zjednoczone opracowały dobrowolny program Cyber Trust Mark (lub USCTM). Obejmuje on „inteligentne” urządzenia IoT, takie jak Roomby, podłączone kamery, opaski fitness i monitory dziecięce, ale nie smartfony, komputery ani (na razie) routery bezprzewodowe. Naklejka Cyber Trust Mark, wzorowana na programie informacyjnym dla konsumentów Energy Star uruchomionym w latach 90., będzie wskazywać, że urządzenie spełnia wymagania dotyczące cyberbezpieczeństwa określone przez Narodowy Instytut Standardów i Technologii (NIST).

Jednakże trudno jest przekonać producentów, że odznaka CTM sprawi, iż ich urządzenia będą bardziej konkurencyjne na rynku, zmniejszy ryzyko naruszeń danych i pomoże im przestrzegać innych przepisów krajowych, zwłaszcza unijnego CRA.

Co reguluje CRA?

Podczas gdy powyższe przepisy są dobrowolne, niejasno zdefiniowane i często „bezpłciowe”, CRA jest trochę ich przeciwieństwem.

Jej wymagania są dobrze zdefiniowane, a producenci, którzy naruszają jej zapisy, podlegają karom grzywny w wysokości do 15 milionów euro lub 2,5% globalnej sprzedaży, w zależności od tego, która kwota jest wyższa. Produkty naruszające CRA mogą zostać wycofane lub zakazane, a luki w zabezpieczeniach muszą zostać zgłoszone organom UE w ciągu 24 godzin od ich wykrycia.

CRA jest tak rygorystyczna, że może ostatecznie ustanowić standardy bezpieczeństwa IoT i urządzeń wbudowanych dla całego świata, podobnie jak ogólne rozporządzenie UE o ochronie danych (RODO) ukształtowało standardy prywatności na całym świecie lub jak normy emisji spalin pojazdów w Kalifornii zostały przyjęte przez ponad tuzin innych stanów amerykańskich.

W przeciwieństwie do USCTM CRA obejmuje komputery, smartfony, laptopy, routery i inne urządzenia sieciowe, aplikacje i systemy operacyjne sprzedawane komercyjnie oraz maszyny przemysłowe lub produkcyjne podłączone do Internetu – słowem wszystko, co można uznać za „produkt z elementem cyfrowym”. Producenci tych produktów i usług w większości stosują się już do wymogów CRA.

Z wymogów wyłączone są podłączone do sieci pojazdy, urządzenia medyczne, systemy lotnictwa cywilnego i morskiego, usługi i zasoby w chmurze oraz oprogramowanie świadczone jako usługa (SaaS), z których każde jest już regulowane różnymi przepisami UE.

Pominięto również bezpłatne i otwarte oprogramowanie, które zostało usunięte z zakresu CRA po protestach deweloperów w okresie przeglądu ustawodawstwa, a także urządzenia i produkty stworzone specjalnie do celów wojskowych lub bezpieczeństwa narodowego.

Oto niektóre z wymagań CRA dla każdego produktu:

- Bezpieczeństwo, które należy wziąć pod uwagę w całym procesie projektowania i rozwoju produktu, tj. DevSecOps

- Oceny ryzyka, które należy przeprowadzić w trakcie rozwoju

- Deklaracja producenta dotycząca oczekiwanego okresu eksploatacji produktu w momencie wprowadzenia go na rynek

- Jasne instrukcje dla użytkownika dotyczące bezpiecznego korzystania z urządzenia i „wycofywania go z eksploatacji” po zakończeniu okresu wsparcia

- Pełna ochrona bezpieczeństwa spełniająca wymogi UE w momencie wprowadzenia produktu na rynek, bez konieczności stosowania dodatków

- Kontrola dostępu (tj. silne i unikalne poświadczenia administracyjne) w celu zapobiegania nieautoryzowanemu użyciu urządzenia

- Szyfrowanie danych w stanie spoczynku i podczas przesyłania

- Funkcje zapobiegające manipulacjom, w tym proces bezpiecznego rozruchu, w celu ochrony danych i zapobiegania przejęciu urządzenia

- Bezpłatne aktualizacje zabezpieczeń i poprawki podatności, dostarczane zdalnie (po sieci), jeśli to możliwe, przez oczekiwany okres eksploatacji produktu

- Zgłaszanie przez producenta incydentów i znanych luk w zabezpieczeniach do organów UE w ciągu 24 godzin w trakcie okresu eksploatacji produktu

- Możliwość przywrócenia ustawień fabrycznych przez użytkownika końcowego

- Na koniec SBOM, który ma być publicznie dostępny w momencie wprowadzenia produktu na rynek i aktualizowany przy każdej aktualizacji oprogramowania przez cały oczekiwany okres użytkowania produktu. Można postrzegać to jako listę wszystkich składników oprogramowania (coś jak etykieta wartości i składników odżywczych na produktach spożywczych).

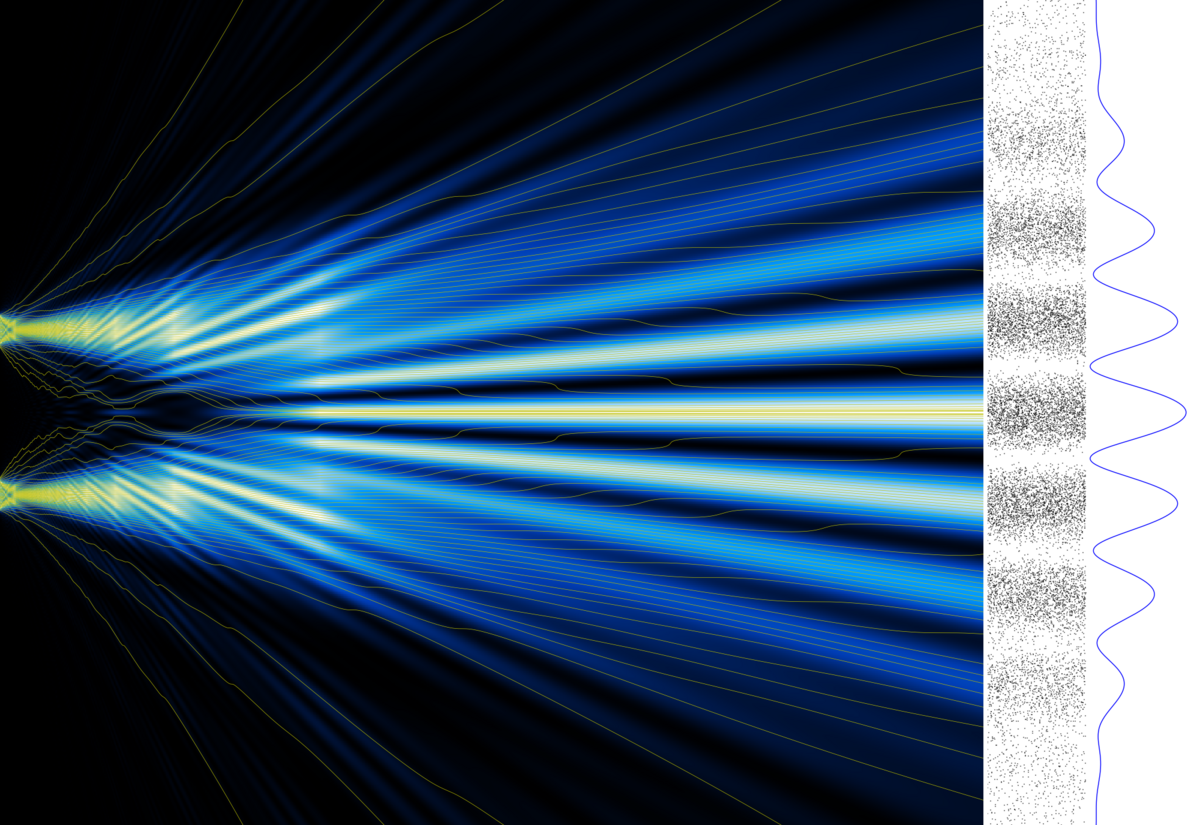

Wymienione punkty to już dużo do ogarnięcia dla producenta takiego jak np. Apple, który rozwija większość swojego oprogramowania. Ale producenci IoT i urządzeń wbudowanych wykorzystują mnóstwo kodu open-source i kodu stron trzecich w swoich produktach – kodu, który sam w sobie stale się zmienia, gdy programiści go poprawiają.

Tworzy to ogromny łańcuch dostaw i zależności oprogramowania, bardzo narażony na wykorzystanie lub uszkodzenie przez atakujących. Tworzenie i utrzymywanie SBOM w takich okolicznościach przypomina walkę z wiatrakami.

Aby rozwiązać ten problem, CRA wymaga również, aby producenci urządzeń i produktów:

- przeprowadzali oceny bezpieczeństwa dostawców zewnętrznych w całym procesie produkcji i rozwoju,

- prowadzili ciągłe skanowanie podatności dostawców i sprzedawców,

- wdrażali solidne praktyki rejestrowania i audytu oraz upewniali się, że dostawcy również to robią,

- oceniali, w jaki sposób dostawcy i sprzedawcy sprawdzają własne wykorzystanie oprogramowania typu open source i jego zależności.

Słowo na koniec

Wprowadzenie CRA stworzy nowy, surowy świat dla producentów niedrogich urządzeń wykorzystujących połączenie z siecią. Twórcy CRA pokładają pewną nadzieję w fakcie, że producenci urządzeń „white label” często używają oprogramowania układowego opracowanego przez dużych producentów chipów, którzy wprowadzą własne programy zgodności. Środowisko obawia się jednak, że CRA może doprowadzić do bankructwa niektórych producentów IoT, jeśli nie dostosują się oni do nowych przepisów.

The post Czy doczekamy się w końcu regulacji bezpieczeństwa dla urządzeń IoT? appeared first on Kapitan Hack.

![Weekendowa Lektura: odcinek 618 [2025-04-06]. Bierzcie i czytajcie](https://zaufanatrzeciastrona.pl/wp-content/uploads/2024/02/library.jpg)

![Sprawdzam Gemini Live. Takiego AI aż chce się używać [OPINIA]](https://static.android.com.pl/uploads/2025/04/google-gemini-live-3-1280x853.jpg)

![Polski wydawca gasi pożar w związku z dochodzeniem względem gry Schedule 1. Przyczyny upatruje w błędnym tłumaczeniu [Aktualizacja]](https://www.gry-online.pl/i/h/22/481819069.jpg)

![Znajomi i sąsiedzi (2025) - recenzja premiery serialu [Apple]. Walić obrzydliwie bogatych!](https://pliki.ppe.pl/storage/936a2dfc4f0d5be2dfe5/936a2dfc4f0d5be2dfe5.jpg)

![Dorastanie na Marsie [niepublikowany nigdzie indziej fragment książki]](https://naukatolubie.pl/app/uploads/2025/03/Niespokojnepokolenie_blog.png)

![Siedem dekad wojny z bliska [RELACJA Z KOREI]](https://cdn.defence24.pl/2025/04/12/1920x1080px/xpZZIxkU5yGCo26F3SvGUZfts7vd9ccCf6sB0FcV.culk.jpg)

![Ali Alkhatib o biurokracji i utopii algorytmów [wywiad]](https://panoptykon.org/sites/default/files/2025-03/pismo-kwestionariusz-nguyen-dang-.jpg)