Nowy wariant złośliwego oprogramowania Triada instalowany na etapie produkcji na ponad dwóch tysiącach urządzeń z Androidem

W podrobionych wersjach popularnych modeli smartfonów, sprzedawanych po obniżonych cenach, wykryto wstępnie załadowaną zmodyfikowaną wersję złośliwego oprogramowania na Androida o … Czytaj dalej The post Nowy wariant złośliwego oprogramowania Triada instalowany na etapie produkcji na ponad dwóch tysiącach urządzeń z Androidem appeared first on Kapitan Hack.

W podrobionych wersjach popularnych modeli smartfonów, sprzedawanych po obniżonych cenach, wykryto wstępnie załadowaną zmodyfikowaną wersję złośliwego oprogramowania na Androida o nazwie Triada.

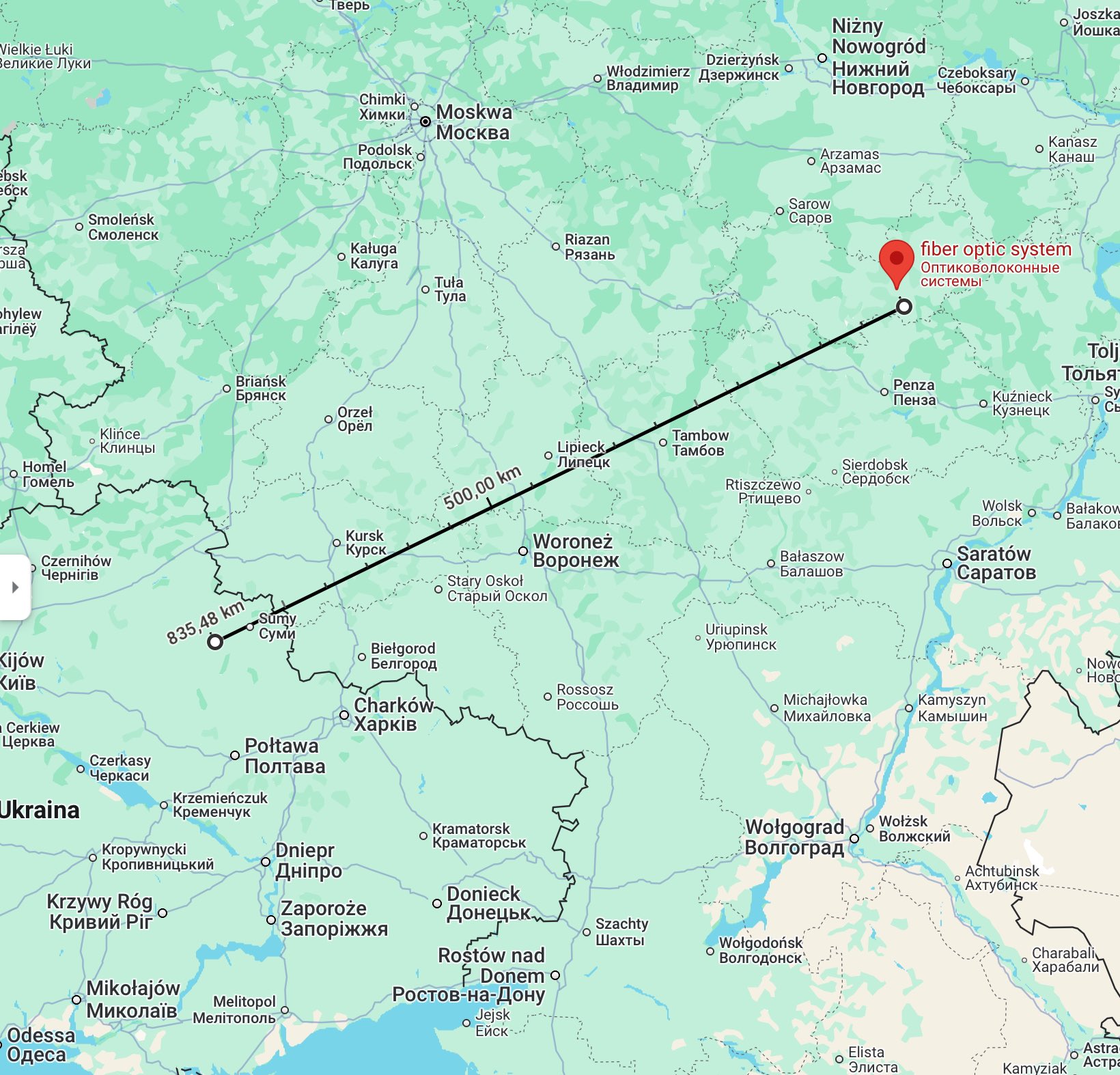

W raporcie z 1 kwietnia 2025 roku Kaspersky informuje, że ponad 2600 użytkowników w różnych krajach, głównie Rosji, zetknęło się z nową wersją Triady.

Triada to nazwa nadana modułowej rodzinie złośliwego oprogramowania na system Android, odkryta przez Kaspersky’ego w marcu 2016 roku. Trojan zdalnego dostępu (ang. RAT) jest wyposażony w funkcję kradzieży szerokiej gamy poufnych informacji, a także werbowania zainfekowanych urządzeń do botnetu w celu wykonywania innych złośliwych działań.

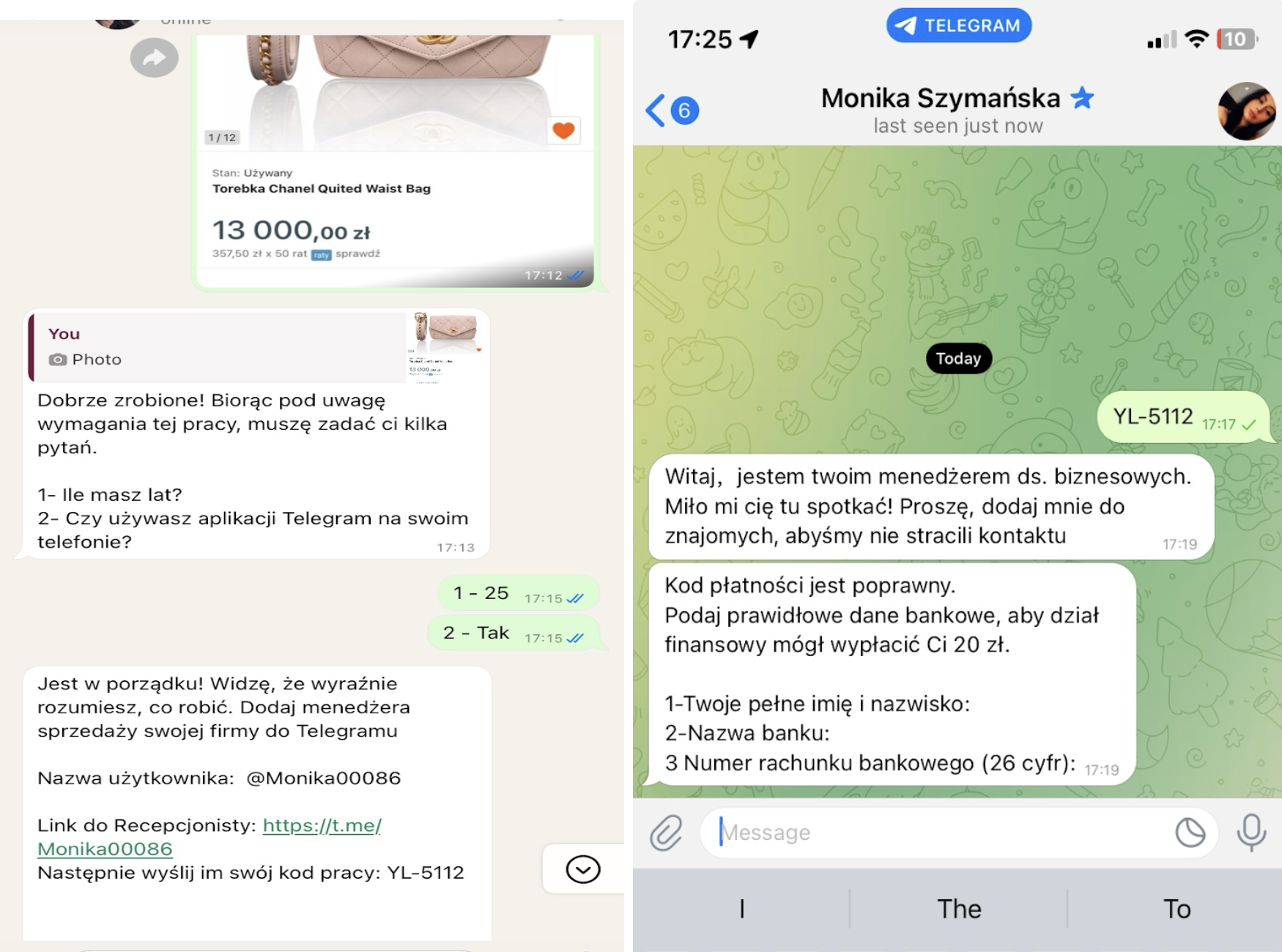

Podczas gdy wcześniej złośliwe oprogramowanie było dystrybuowane za pośrednictwem aplikacji opublikowanych w sklepie Google Play (i nie tylko), które uzyskały dostęp root do zainfekowanych telefonów, późniejsze kampanie wykorzystywały mody WhatsApp, takie jak FMWhatsApp i YoWhatsApp, jako wektor propagacji.

Na przestrzeni lat zmienione wersje Triady trafiły również do tabletów z Androidem, dekoderów TV i projektorów cyfrowych jako część szeroko rozpowszechnionego wirusa o nazwie BADBOX. Wykorzystywał on kompromitacje w łańcuchu dostaw sprzętu i punkty sprzedaży stron trzecich do uzyskania początkowego dostępu na urządzeniach.

Zachowanie to zaobserwowano po raz pierwszy w 2017 r., kiedy złośliwe oprogramowanie przekształciło się w preinstalowany backdoor w systemie Android, umożliwiając atakującym zdalne sterowanie urządzeniami, wstrzykiwanie większej ilości złośliwego oprogramowania i wykorzystywanie ich do różnych nielegalnych działań.

Google (twórca systemu Android) zauważyło, że Triada infekuje obrazy systemów urządzeń za pośrednictwem strony trzeciej już w trakcie procesu produkcyjnego. Czasami producenci OEM chcą uwzględnić funkcje, które nie są częścią projektu Android Open Source, takie jak odblokowywanie ekranu za pomocą rozpoznawania twarzy. Producent OEM może nawiązać współpracę z firmą trzecią, która opracuje pożądaną funkcję, i wysłać cały obraz systemu do danego dostawcy.

Gigant technologiczny wskazał wówczas również dostawcę występującego pod nazwą Yehuo lub Blazefire jako stronę prawdopodobnie odpowiedzialną za zainfekowanie obrazu systemu Triadą.

Najnowsze wiadomości od Google w tym temacie nadają sprawie szerszy kontekst. Zainfekowany sprzęt to urządzenia z Android Open Source Project, a nie Android OS ani urządzenia z Androidem z certyfikatem Play Protect. Jeśli urządzenie nie ma certyfikatu Play Protect, Google nie ma historii wyników testów bezpieczeństwa i zgodności. Tylko systemy Android z certyfikatem Play Protect przechodzą obszerne testy w celu zapewnienia jakości i bezpieczeństwa użytkowników.

Najnowsze próbki złośliwego oprogramowania przeanalizowane przez specjalistów Kaspersky’ego pokazują, że znajdują się one na niskim poziomie systemu, co umożliwia ich kopiowanie do każdego procesu na smartfonie i daje atakującym nieograniczony dostęp oraz kontrolę nad wykonywaniem różnych działań, takich jak:

- kradzież kont użytkowników powiązanych z komunikatorami internetowymi i sieciami społecznościowymi, jak Telegram i TikTok,

- ukryte wysyłanie wiadomości WhatsApp i Telegram do innych kontaktów w imieniu ofiary i usuwanie ich w celu zatarcia śladów,

- działanie jako clipper poprzez przechwytywanie zawartości schowka z adresami portfeli kryptowalutowych, a nawet zastępowanie ich adresami atakujących,

- monitorowanie aktywności przeglądarki internetowej i zastępowanie linków,

- zamiana numerów telefonów podczas połączeń,

- przechwytywanie wiadomości SMS i subskrybowanie SMS-ów premium,

- pobieranie innych programów,

- blokowanie połączeń sieciowych.

Warto zauważyć, że Triada nie jest jedynym złośliwym oprogramowaniem, które zostało wstępnie załadowane na urządzenia z systemem Android na etapie produkcji. W maju 2018 r. Avast ujawnił, że kilkaset modeli Androida, w tym te od ZTE i Archos, zostało dostarczonych z preinstalowanym adware o nazwie Cosiloon. Jest to bardzo ciekawy i nadal bardzo rzadki wektor ataku. Potwierdza on, jak ważne jest kupowanie urządzeń podłączanych do Internetu z legalnych i zaufanych źródeł.

The post Nowy wariant złośliwego oprogramowania Triada instalowany na etapie produkcji na ponad dwóch tysiącach urządzeń z Androidem appeared first on Kapitan Hack.

![Weekendowa Lektura: odcinek 618 [2025-04-06]. Bierzcie i czytajcie](https://zaufanatrzeciastrona.pl/wp-content/uploads/2024/02/library.jpg)

![Sprawdzam Gemini Live. Takiego AI aż chce się używać [OPINIA]](https://static.android.com.pl/uploads/2025/04/google-gemini-live-3-1280x853.jpg)

![Polski wydawca gasi pożar w związku z dochodzeniem względem gry Schedule 1. Przyczyny upatruje w błędnym tłumaczeniu [Aktualizacja]](https://www.gry-online.pl/i/h/22/481819069.jpg)

![Znajomi i sąsiedzi (2025) - recenzja premiery serialu [Apple]. Walić obrzydliwie bogatych!](https://pliki.ppe.pl/storage/936a2dfc4f0d5be2dfe5/936a2dfc4f0d5be2dfe5.jpg)

![Dorastanie na Marsie [niepublikowany nigdzie indziej fragment książki]](https://naukatolubie.pl/app/uploads/2025/03/Niespokojnepokolenie_blog.png)

![Siedem dekad wojny z bliska [RELACJA Z KOREI]](https://cdn.defence24.pl/2025/04/12/1920x1080px/xpZZIxkU5yGCo26F3SvGUZfts7vd9ccCf6sB0FcV.culk.jpg)

![Ali Alkhatib o biurokracji i utopii algorytmów [wywiad]](https://panoptykon.org/sites/default/files/2025-03/pismo-kwestionariusz-nguyen-dang-.jpg)