Diese Website verwendet Cookies. Durch die weitere Nutzung der Website stimmen Sie der Verwendung von Cookies zu.

Alle

chip.de

androidnext.de

mobiflip

heise.de

teltarif.de

tecchannel.de

androidpit.de

wparea.de

netzwelt

computerbase.de

notebookcheck.com

smartdroid

inside-handy.de

tabtech.de

androidmag.de

notebookcheck.com

allaboutsamsung.de

technikfaultier.com

technikblog_ch

netvertible-news

windowsunited.de

huaweiblog.de

mobilbranche_de

threema.ch

chip.de

newgadgets.de

iphoneblog.de

iphone-ticker.de

heise.de

mactechnews.de

appgefahren

macerkopf

apfelpage

synology.com

apfelnews.eu

apfeltalk.de

hueblog.de

bitsundso.de

itopnews.de

mobilemacs.de

Interview: Laura Schwarz von Airship über die...

Mai 12, 2025 0

SetApp launcht alternativen App Store, Projek...

Mai 12, 2025 0

AVOW schließt sich mit dem ehemaligen GameBak...

Mai 12, 2025 0

Apple wehrt sich gegen Milliardenstrafe und w...

Mai 12, 2025 0

Alle

onlinemarketing.de

allfacebookde

off-the-record.de

onlinemarketingrockstars.de

sistrix.de

seokratie-gmir

blog.hubspot.de

konversionskraft

internetkapitaene.de

t3n.de

adzine.de

dergoogleprodukt-kompass

usabilityblog-rssfeed

typepad-Ikiz

shopbetreiber-blog.de

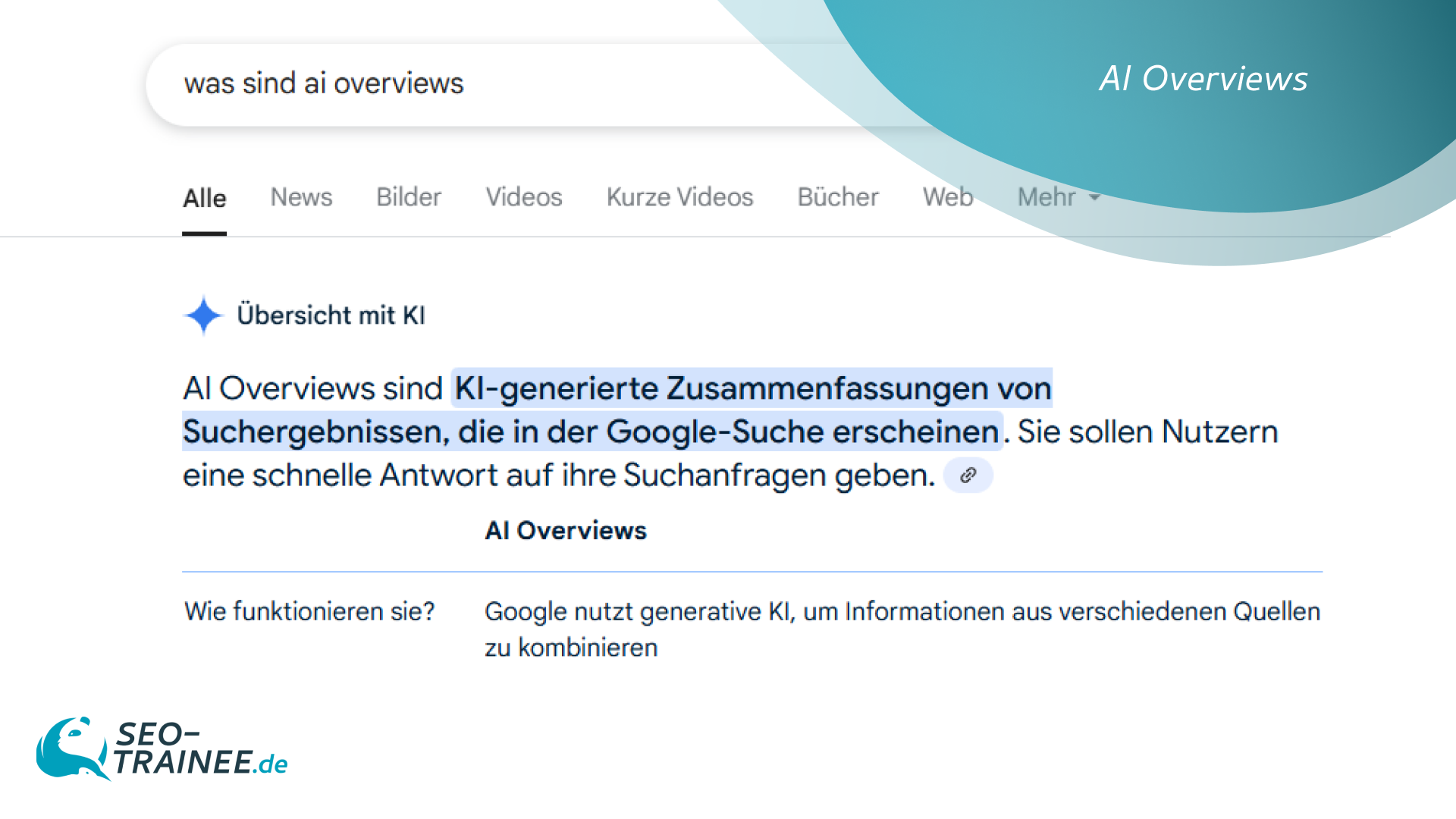

seo-trainee.de

t3n.de

upload

impulse.de

contentmanager.de

seo-book.de

projecter.de

- Startseite

- LIVE TV

-

Technologie

- Alle

- chip.de

- androidnext.de

- mobiflip

- heise.de

- teltarif.de

- tecchannel.de

- androidpit.de

- wparea.de

- netzwelt

- computerbase.de

- notebookcheck.com

- smartdroid

- inside-handy.de

- tabtech.de

- androidmag.de

- notebookcheck.com

- allaboutsamsung.de

- technikfaultier.com

- technikblog_ch

- netvertible-news

- windowsunited.de

- huaweiblog.de

- mobilbranche_de

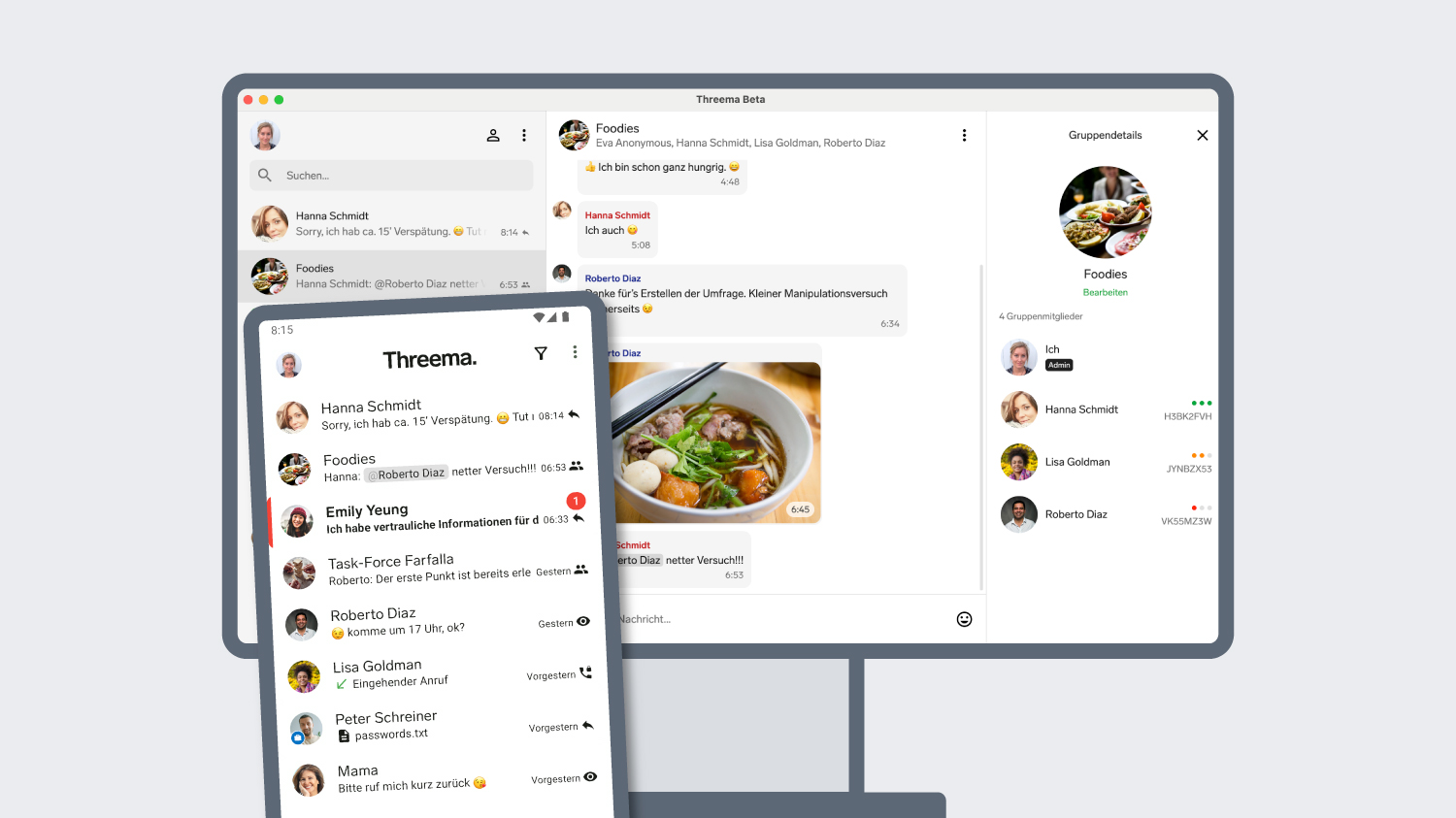

- threema.ch

- chip.de

- newgadgets.de

- iphoneblog.de

- iphone-ticker.de

- heise.de

- mactechnews.de

- appgefahren

- macerkopf

- apfelpage

- synology.com

- apfelnews.eu

- apfeltalk.de

- hueblog.de

- bitsundso.de

- itopnews.de

- mobilemacs.de

-

Marketing

- Alle

- onlinemarketing.de

- allfacebookde

- off-the-record.de

- onlinemarketingrockstars.de

- sistrix.de

- seokratie-gmir

- blog.hubspot.de

- konversionskraft

- internetkapitaene.de

- t3n.de

- adzine.de

- dergoogleprodukt-kompass

- usabilityblog-rssfeed

- typepad-Ikiz

- shopbetreiber-blog.de

- seo-trainee.de

- t3n.de

- upload

- impulse.de

- contentmanager.de

- seo-book.de

- projecter.de

- Spiele

- Sicherheit

- Füge deinen Feed hinzu

- Nachrichtenquelle

,regionOfInterest=(970,644)&hash=552f61ce482472dc22eb90fe2397508b688405072f4f5cfc6decd4357cebc906#)

,regionOfInterest=(806,569)&hash=d33d8f2e73dd33337474a9dad7d4c396eb0b9d1abab7a6678957ddd1094ed9ad#)

,regionOfInterest=(988,651)&hash=a28fe1561e32217596bca8e77f8d98587770245456b19a83dc3ef1d0625bf854#)

![SEO-Relaunch: 7 Punkte, die nicht verhandelbar sein dürfen! [Search Camp 377]](https://blog.bloofusion.de/wp-content/uploads/2025/06/Search-Camp-Canva-377.png)

![Das HR-Power-Pack: SEO, SEA + Social Ads für die Mitarbeitergewinnung [Search Camp 376]](https://blog.bloofusion.de/wp-content/uploads/2025/05/Search-Camp-Canva-376.png)

![SEO-Monatsrückblick Mai 2025: AIOs, AI Mode, llms.txt + mehr [Search Camp 375]](https://blog.bloofusion.de/wp-content/uploads/2025/06/Search-Camp-Canva-375.png)

![Deals: Deep Space Nine - LEGO macht bald Star Trek Sets – hier gibt es noch eins der letzten von BlueBrixx [Anzeige]](https://images.cgames.de/images/gamestar/4/bluebrixx-star-trek-deep-space-9-nine-ds9-raumstation-teaser_6359952.jpg?#)

![Deals: Das ist abgedreht! - Der wohl irrste Shooter bekommt einen Nachfolger - den ersten Teil gibt's jetzt im Angebot! [Anzeige]](https://images.cgames.de/images/gamestar/4/high-on-life_6360305.jpg?#)

:quality(80)/p7i.vogel.de/wcms/a3/5f/a35feaad2b3c9bc96e50c09f06bf3e04/0125182351v1.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/7b/03/7b036dac23e672df46612edb70688710/0125137359v2.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/f9/41/f9414ce31e8109abe69fe576bf3bfdcb/0125224403v2.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/09/6a/096ad833b4ff28862dfb18e0dc3ea094/0125079793v1.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/da/4c/da4ce552fd6de55557c48c54cff8e986/0124913205v2.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/14/b6/14b64a5557abf13973747ca73f1d0427/0123475160v1.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/2c/ed/2cedc03f464b8d266aa49618e232ff86/0124912592v1.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/cc/f8/ccf87be08b746e4f8e6c885584cf9733/0124954340v2.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/49/9e/499ea7457c1fd8685062f73b68ccf60e/0124907133v2.jpeg?#)