Sandworm lancia un nuovo wiper

Secondo l'ESET APT Report aumentano le attività di spionaggio e sabotaggio da parte di gruppi legati a Russia, Cina e Corea del Nord, con attacchi mirati a infrastrutture critiche e istituzioni in Ucraina, UE e Asia The post Sandworm lancia un nuovo wiper first appeared on Hackerjournal.it.

Secondo il nuovo APT Activity Report pubblicato da ESET, tra ottobre 2024 e marzo 2025 si è registrata una pericolosa escalation di attacchi da parte di gruppi APT (Advanced Persistent Threat) legati a Russia, Cina, Corea del Nord e Iran. Il focus principale: lo spionaggio e il sabotaggio informatico di infrastrutture critiche, enti governativi e aziende strategiche in Ucraina, Unione Europea e Asia.

Ucraina sotto assedio digitale

In prima linea troviamo l’Ucraina, vittima di un’intensificazione delle operazioni condotte da gruppi filo-russi. Tra questi spicca Sandworm, responsabile della distribuzione di un nuovo malware distruttivo, ZEROLOT, progettato per cancellare dati e paralizzare le reti. Il wiper è stato diffuso sfruttando le Group Policy di Active Directory, compromettendo soprattutto aziende del settore energetico. Il gruppo Gamaredon, anch’esso legato alla Russia, è risultato il più attivo contro Kiev. Oltre a raffinare le tecniche di offuscamento del malware, ha introdotto PteroBox, un file stealer che abusa della piattaforma Dropbox per sottrarre informazioni riservate.

Vulnerabilità zero-day e spearphishing su larga scala

Un altro attore pericoloso è Sednit, che ha ampliato le sue operazioni di spionaggio sfruttando vulnerabilità cross-site scripting nei servizi di webmail. L’operazione RoundPress si è estesa dai sistemi Roundcube a Horde, MDaemon e Zimbra. Tra le falle sfruttate, anche una vulnerabilità zero-day in MDaemon Email Server (CVE-2024-11182). Le campagne contro settori strategici in Bulgaria e Ucraina si sono basate su tecniche avanzate di spearphishing. RomCom, altro gruppo russo, ha dimostrato capacità tecniche elevate, sfruttando due pericolose falle zero-day: una nel browser Mozilla Firefox (CVE-2024-9680) e l’altra in Microsoft Windows (CVE-2024-49039).

Spionaggio cinese e operazioni nordcoreane in espansione

In Asia, gli attacchi non sono stati meno intensi. I gruppi APT cinesi hanno proseguito le loro campagne contro istituzioni governative e accademiche europee e asiatiche. In particolare, Mustang Panda ha preso di mira enti pubblici e aziende di trasporto marittimo utilizzando chiavette USB infette e il malware Korplug. Il gruppo DigitalRecyclers ha proseguito le sue incursioni in Europa usando la rete KMA VPN e distribuendo backdoor come RClient, HydroRShell e GiftBox. Il gruppo PerplexedGoblin, invece, ha impiegato la nuova backdoor NanoSlate in un attacco mirato a un ente governativo dell’Europa centrale. Nel frattempo, i gruppi nordcoreani hanno incrementato operazioni sia politiche che finanziarie. DeceptiveDevelopment si è distinto per l’uso di tecniche di social engineering molto avanzate, sfruttando finte offerte di lavoro per infettare professionisti nel settore cripto e fintech con il malware multipiattaforma WeaselStore. Lo stesso gruppo è sospettato di essere dietro al colossale furto da 1,5 miliardi di dollari ai danni della piattaforma Bybit, sfruttando un attacco alla supply chain attraverso Safe{Wallet}. Altri gruppi nordcoreani come Kimsuky, Konni e Andariel hanno rialzato l’intensità delle loro operazioni nel 2025, concentrandosi su enti sudcoreani e personale diplomatico.

Iran nel mirino del Medio Oriente

I gruppi iraniani, seppur meno visibili, hanno mantenuto un’attività costante nella regione mediorientale, prendendo di mira enti pubblici e aziende nei settori manifatturiero e ingegneristico, soprattutto in Israele.

*illustrazione articolo progettata da ESETThe post Sandworm lancia un nuovo wiper first appeared on Hackerjournal.it.

/https://www.ilsoftware.it/app/uploads/2023/07/hacker-malware-3.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/Incogni-tool-privacy.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/143.jpg)

/https://www.html.it/app/uploads/2025/02/visual-studio-code.png)

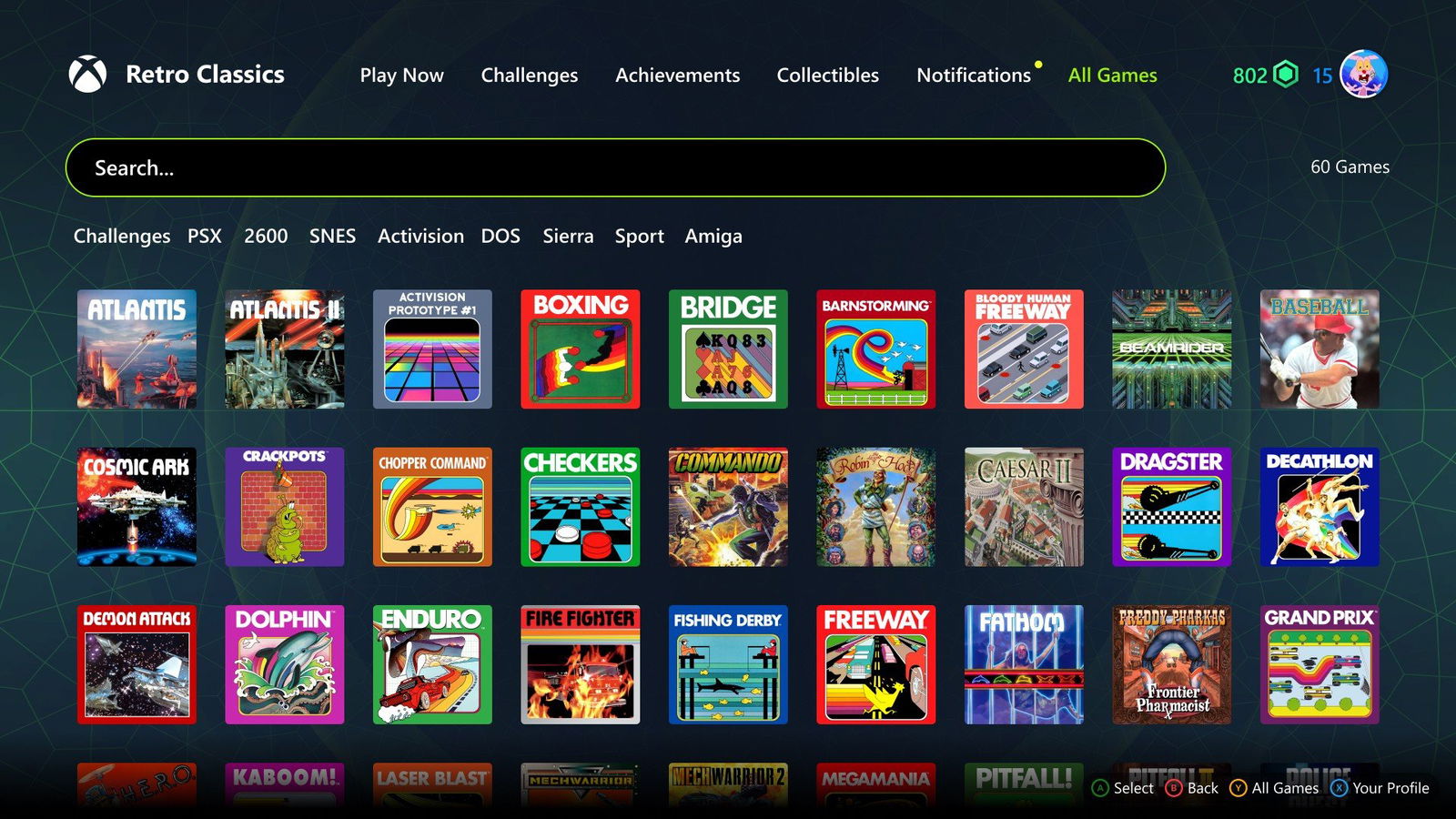

![Xbox Game Pass, ecco gli ultimi giochi gratis di maggio [AGG.]](https://cdn.spaziogames.it/storage/media/2023/06/2518/xbox-game-pass.jpg)