Server in der EU und eigene Schlüssel: Schützt das vor US-Zugriffen?

1. Versprechen von EU-Serverstandorten – helfen sie wirklich? Immer wieder werben große US-Cloudanbieter wie Microsoft damit, Daten ausschließlich in Rechenzentren innerhalb der EU zu speichern. Auch technische Lösungen wie »Bring Your Own Key«, doppelte Verschlüsselung oder getrennte Schlüsselverwaltung werden als Schutzmechanismen gegen ungewollten Zugriff verkauft. Doch wie wirksam sind diese Maßnahmen tatsächlich – insbesondere gegenüber […]

1. Versprechen von EU-Serverstandorten – helfen sie wirklich?

Immer wieder werben große US-Cloudanbieter wie Microsoft damit, Daten ausschließlich in Rechenzentren innerhalb der EU zu speichern. Auch technische Lösungen wie »Bring Your Own Key«, doppelte Verschlüsselung oder getrennte Schlüsselverwaltung werden als Schutzmechanismen gegen ungewollten Zugriff verkauft. Doch wie wirksam sind diese Maßnahmen tatsächlich – insbesondere gegenüber der Reichweite US-amerikanischer Gesetze und Behörden?

Die unbequeme Wahrheit: Weder der Standort der Server noch der Einsatz eigener Schlüssel bieten echten Schutz vor Zugriffen durch US-Behörden oder Geheimdienste.

2. Drei zentrale Risiken bei US-Cloudanbietern

Selbst wenn Daten physisch in Europa gespeichert werden, bestehen bei der Nutzung von Cloud-Diensten US-amerikanischer Anbieter drei gravierende Risiken:

- Datenweitergabe zu kommerziellen Zwecken: Viele Anbieter nutzen oder teilen Kundendaten intern oder mit Partnern – sei es zur Verbesserung von KI-Modellen, für Werbezwecke oder zur Produktentwicklung. Selbst vertragliche Zusicherungen helfen in der Praxis nicht immer, wie Werbeeinblendungen an sensiblen Arbeitsplätzen oder automatisch aktivierte KI-Dienste zeigen. Zwar lassen sich vertragliche Schutzmaßnahmen vereinbaren – bieten jedoch keine absolute Sicherheit. Amazon Web Services (AWS) gilt hier als der »sauberste« Anbieter, jedoch auch nicht vollständig sicher.

- Direkter Zugriff durch US-Behörden: US-Polizei, Justiz oder Aufsichtsbehörden können im Rahmen zivil- oder strafrechtlicher Verfahren Daten direkt bei US-Cloudanbietern anfordern. Das betrifft besonders regulierte Bereiche wie Banken oder Versicherungen. Solche Anfragen können sogar mit Benachrichtigungspflicht verbunden sein – aber eben nicht immer.

- Überwachung durch US-Geheimdienste: Daten können in umfassende Überwachungsprogramme von NSA & Co. einfließen – auch ohne rechtliche Benachrichtigung oder statistische Erfassung. Besonders betroffen sind Behörden und Unternehmen, die an öffentlichen Ausschreibungen teilnehmen. Die gesetzlichen Grundlagen – insbesondere FISA und Executive Orders – erlauben ausdrücklich Wirtschaftsspionage. Und: Für Nicht-US-Bürger gelten deutlich schwächere Schutzmechanismen.

3. Serverstandort schützt nicht vor US-Zugriff

Eine weitverbreitete Annahme lautet: Wenn Daten auf Servern innerhalb der Europäischen Union gespeichert werden, sind sie automatisch vor dem Zugriff durch Drittstaaten wie die USA geschützt. Diese Vorstellung ist trügerisch. Spätestens seit dem Inkrafttreten des US CLOUD Act im Jahr 2018 ist klar: US-Unternehmen sind gesetzlich verpflichtet, gespeicherte Daten herauszugeben – unabhängig davon, wo sich die Rechenzentren physisch befinden. Der Rechtsraum endet nicht an der Landesgrenze, sondern folgt der Unternehmenszugehörigkeit.

Das zeigt exemplarisch der Fall Microsoft: Nachdem das Unternehmen sich zunächst juristisch gegen eine Herausgabepflicht von Daten aus einem irischen Rechenzentrum gewehrt hatte, zog es sich nach der Verabschiedung des CLOUD Act aus dem Verfahren zurück und übergab die angeforderten Daten an die US-Behörden.

Zahlreiche offizielle Quellen belegen seither eindeutig: Solange ein US-Unternehmen an der Speicherung, Verarbeitung oder Administration von Daten beteiligt ist, unterliegen diese Daten faktisch dem US-amerikanischen Recht – unabhängig vom Standort der Server oder vom Wohnsitz der Betroffenen. Das wird unter anderem durch folgende Dokumente und Stellungnahmen bestätigt:

- Ein Gutachten des niederländischen NCSC, das ausdrücklich davon abrät, US-Staatsangehörige in sicherheitsrelevanten Schlüsselrollen einzusetzen, da allein deren Nationalität zu einem erweiterten Geltungsbereich des US-Rechts führen kann.

- Regierungsdokumente wie vom Deutschen Bundestag (US-Datenrecht: Zugriff US-amerikanischer Behörden auf Daten), dem schweizerischen Bundesamt für Justiz (Gutachten des Bundesamts für Justiz zum US CLOUD Act) oder dem niederländischen CTO-Rat (WOO-Beschluss über Politik, Vorbereitung und Nutzung öffentlicher Clouddienste durch das SSC-ICT), machen deutlich: Zugriffe durch US-Behörden können grundsätzlich nicht ausgeschlossen werden – auch nicht bei rein europäischer Server-Infrastruktur.

- Eine Analyse des EU-US Data Privacy Frameworks, die aufzeigt, dass insbesondere FISA Section 702 und Executive Order 12333 eine umfassende, anlasslose Überwachung durch US-Geheimdienste erlauben – ohne gerichtliche Kontrolle, ohne Informationspflicht gegenüber den Betroffenen und mit expliziter Möglichkeit zur Wirtschaftsspionage.

Besonders problematisch ist, dass diese Zugriffe oft im Verborgenen stattfinden. Betroffene Organisationen erhalten in der Regel keine Benachrichtigung, solche Datenabfragen erscheinen in keiner Transparenzstatistik und unterliegen häufig strikter Geheimhaltung.

Auch vermeintliche Absicherungen wie Standardvertragsklauseln oder das Data Privacy Framework zwischen EU und USA bieten hier keinen wirksamen Schutz. Sie schaffen bestenfalls formale Rechtsgrundlagen für die Datenübermittlung – verhindern aber nicht die eigentliche Überwachung. Mit anderen Worten: Sie legalisieren das Problem, lösen es aber nicht.

Angesichts dieser Faktenlage sollte sich niemand der Illusion hingeben, dass technische oder organisatorische Maßnahmen wie Standortvorgaben, zusätzliche Vertragsklauseln oder eigene Verschlüsselungsschlüssel ausreichen, um die Souveränität über sensible Daten zu bewahren – solange die Infrastruktur von US-Anbietern abhängt.

4. Eigene Schlüssel und doppelte Verschlüsselung: Schutz oder Illusion?

Auch Verschlüsselungslösungen werden oft als Ausweg präsentiert. »Bring Your Own Key« oder doppelte Schlüsselverwaltung suggerieren, dass der Nutzer die Kontrolle behält. Die Realität ist ernüchternd:

- Technisch möglich, praktisch kaum nutzbar: Lösungen wie »Double Key Encryption« (z. B. bei Microsoft) erfordern höchste Lizenzstufen (E5), spezialisierte Infrastruktur und sind auf einen kleinen Teil besonders sensibler Daten anwendbar. Selbst Microsoft betont die eingeschränkte Alltagstauglichkeit:

DKE ist nicht für jede Organization und auch nicht für alle Ihre Daten geeignet. […] Wie bereits erwähnt, ist die Double Key Encryption für Ihre vertraulichsten Daten (ca. 5 %) vorgesehen, die strengsten Schutzanforderungen unterliegen.

- Eingeschränkte Nutzbarkeit und hohe Komplexität: Daten, die auf diese Weise geschützt sind, lassen sich oft nicht mehr durchsuchen, nicht mit gängigen Anwendungen öffnen oder nur auf bestimmten Geräten nutzen. Das macht sie im normalen Arbeitsalltag schwer handhabbar.

- Missverständnisse und Fehleinschätzungen: Viele Organisationen wissen gar nicht, welche ihrer Daten besonders schützenswert sind – oder erkennen es zu spät. Spezialisierte Systeme für »vertrauliche Kommunikation« bleiben deshalb meist ungenutzt.

Wer also behauptet, dass eigene Schlüssel wirksam vor US-Zugriffen schützen, sollte den Beweis antreten – anhand realer Praxisbeispiele. Selbst Microsoft warnt vor überzogenen Erwartungen.

5. Geopolitische Risiken: Wenn es ernst wird

Auch politische Spannungen können direkte Auswirkungen auf die Cloud-Nutzung haben. Es gibt bereits dokumentierte Fälle, in denen US-Sanktionen dazu geführt haben, dass Cloudanbieter ihre Dienste für europäische und außer-europäische Unternehmen einstellten – mit gravierenden Folgen für deren Betrieb:

- Amsterdam Trade Bank (ATB): Nach der Verhängung von Sanktionen gegen ATB aufgrund ihrer Verbindungen zu russischen Eigentümern stellte Microsoft und Amazon seine Dienste für die Bank ein. Dies führte dazu, dass die Insolvenzverwalter keinen Zugriff mehr auf wichtige Systeme wie E-Mails und Cloud-Dienste hatten, was die Abwicklung der Insolvenz erheblich behinderte.

- Microsofts Einschränkungen in Russland: Im März 2024 kündigte Microsoft an, den Zugang zu über 50 Cloud-Diensten für russische Unternehmen einzuschränken, um den von der EU im Dezember 2023 verhängten Sanktionen nachzukommen

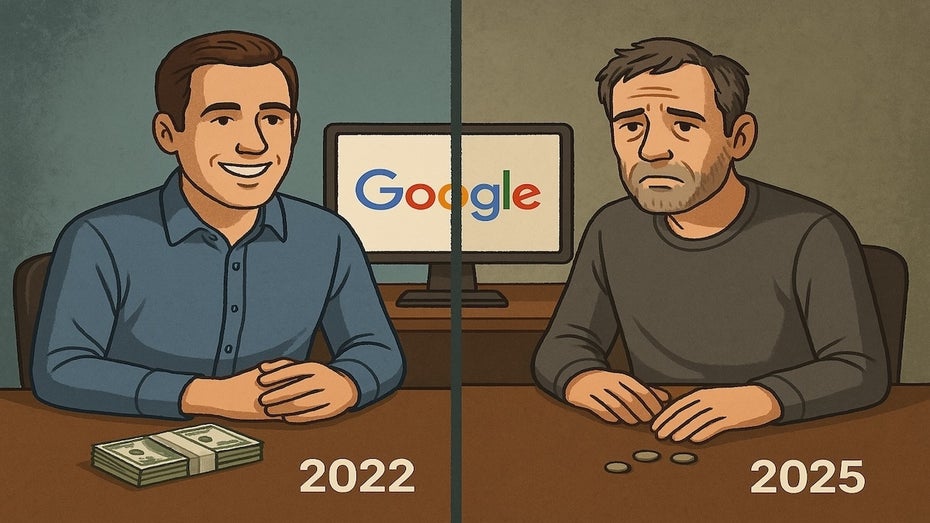

Hinzu kommen die aktuellen geopolitischen Entwicklungen in den USA: US-Präsident Donald Trump droht aktuell mit zusätzlichen Zöllen. Seine protektionistische Handelspolitik und hohe Zölle, die bereits für erhebliche Börsenturbulenzen sorgten, verdeutlichen, wie politische Entscheidungen direkte Auswirkungen auf internationale Geschäftsmodelle und den grenzüberschreitenden Datenverkehr haben können.

In solchen Fällen bieten weder EU-Server noch zusätzliche Verschlüsselungsmaßnahmen den erhofften Schutz – im Gegenteil, sie können das System sogar anfälliger machen. Diese Entwicklungen zeigen, dass geopolitische Risiken als Teil eines komplexen und dynamischen Umfelds verstanden werden müssen, in dem politische Unwägbarkeiten unmittelbaren Einfluss auf den Betrieb und die Sicherheit internationaler Cloud-Dienste haben.

6. Fazit: Keine echte digitale Souveränität mit US-Clouds

Die zentralen Schwächen beim Einsatz US-amerikanischer Cloud-Dienste lassen sich auf drei fundamentale Problemfelder verdichten:

- Der physische Standort von Servern schützt nicht vor dem Zugriff US-amerikanischer Behörden. Gesetze wie der CLOUD Act machen klar: Solange ein US-Unternehmen Zugriff auf die Daten hat – sei es direkt oder über Verwaltungsrechte –, greift US-Recht, unabhängig davon, wo sich die Daten befinden.

- Technische Schutzmaßnahmen wie doppelte Verschlüsselung oder »Bring Your Own Key« sind weder flächendeckend praktikabel noch ausreichend. Sie erfordern teure Lizenzen, spezielle Infrastruktur und bedeuten erhebliche Einschränkungen in der Nutzbarkeit. Selbst Microsoft beschreibt ihre Anwendung als auf die sensibelsten 5 % der Daten begrenzt.

- Politische Risiken sind real – und nicht planbar. Sanktionen, geopolitische Spannungen oder strategische Interessen können in kürzester Zeit dazu führen, dass Cloud-Dienste deaktiviert oder eingeschränkt werden – mit unmittelbaren Folgen für Geschäftsbetrieb, Kommunikation und Datenzugriff. Selbst eine rein europäische Datenhaltung bietet in diesen Szenarien keinen Schutz.

Unter diesen Umständen sollten Entscheidungsträger, die sich dennoch für US-basierte Cloud-Dienste entscheiden, sehr bewusst mit den bestehenden Risiken umgehen. Es genügt nicht, auf Hochglanzbroschüren oder vage Compliance-Versprechen der Anbieter zu vertrauen. Auch Zertifizierungen oder EU-Rechenzentren ändern nichts an der grundsätzlichen Rechtslage – oder an der politischen Realität.

Statt sich in trügerischer Sicherheit zu wiegen, braucht es einen ehrlichen Umgang mit der eigenen Risikobewertung. Wer auf US-Clouds setzt, sollte intern dokumentieren können, dass entweder:

- das Risiko eines Zugriffs als vernachlässigbar eingeschätzt wird, oder

- ein solcher Zugriff bewusst in Kauf genommen wird, weil die Konsequenzen als unbedeutend gelten.

,regionOfInterest=(258,202)&hash=63be2606b76969b828d75e76c2f70f2cadded7ea6fbac27fb573cacf796280bf#)

![SEO-Monatsrückblick März 2025: Google AIO in DE, AI Mode, LLMs + mehr [Search Camp 369]](https://blog.bloofusion.de/wp-content/uploads/2025/03/Search-Camp-Canva-369.png)

![Warum die Google Search Console eines der wichtigsten Relaunch-Werkzeuge ist [Search Camp 368]](https://blog.bloofusion.de/wp-content/uploads/2025/02/Search-Camp-Canva-368.png)

:quality(80)/p7i.vogel.de/wcms/54/a9/54a902844e363a881f3d8bd538531216/0124152041v2.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/9f/0f/9f0fffdf2f21737fd70ba11ac0e50614/0123910898v2.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/c7/6b/c76bdbffb42a392f764c560bfaf3c5b1/0123961518v1.jpeg?#)

:quality(80)/p7i.vogel.de/wcms/e8/3d/e83d8bf07530e12c205de74a8fa2be67/0124111701v2.jpeg?#)